utworzone przez Redakcja Bloga Kompanii Informatycznej | lip 21, 2025 | Cyberbezpieczeństwo

Na przełomie czerwca i lipca 2025 roku świat obiegła informacja o poważnym incydencie bezpieczeństwa, który dotknął jedną z największych linii lotniczych na świecie – Qantas. W wyniku cyberataku wyciekły dane osobowe niemal sześciu milionów klientów. To zdarzenie po...

utworzone przez Redakcja Bloga Kompanii Informatycznej | cze 16, 2025 | IT w firmie, Porady techniczne

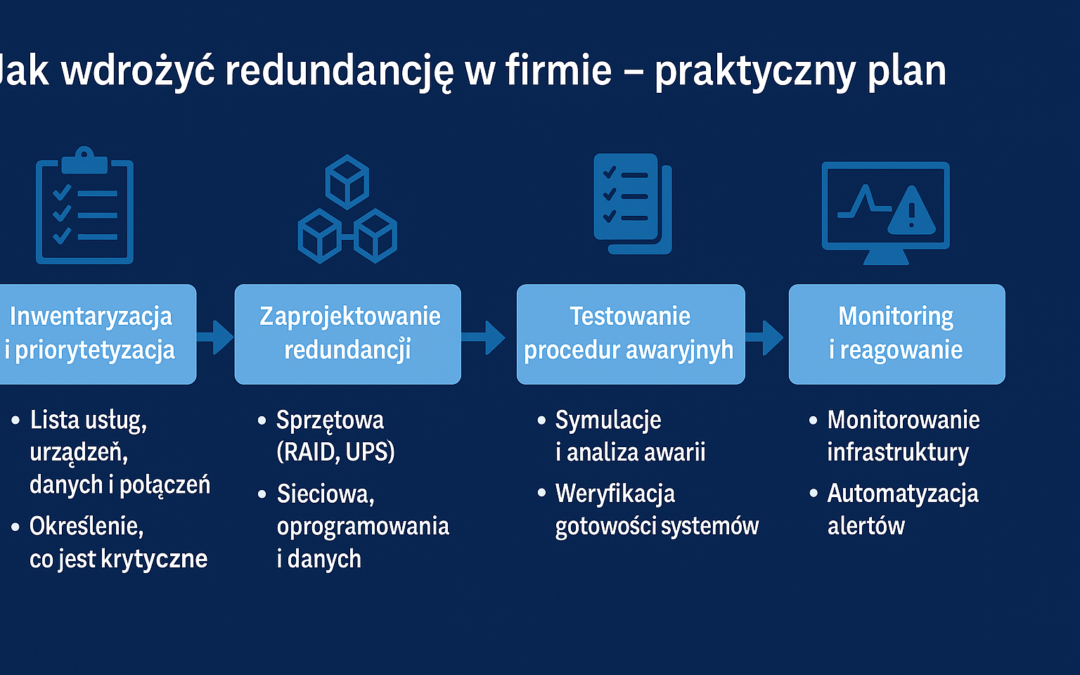

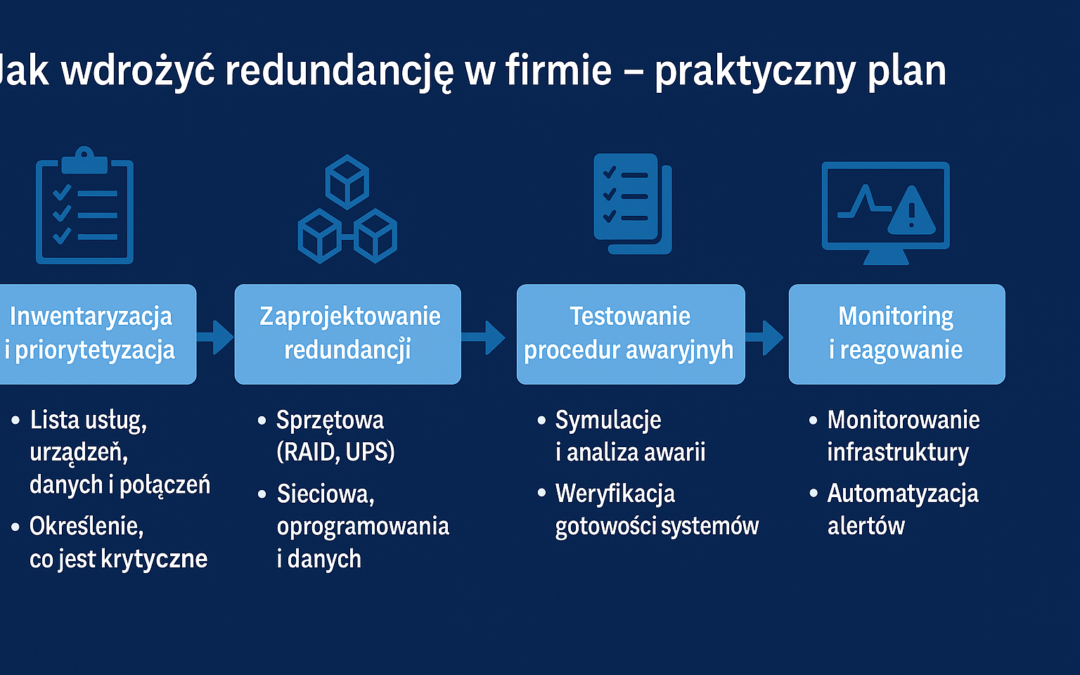

Redundancja danych to stosowanie nadmiarowych kopii informacji – lokalnie lub w wielu miejscach – w celu zapewnienia ciągłości działania, odporności na błędy sprzętowe i szybkie przywracanie usług. Każda firma, niezależnie od swojej wielkości, powinna zadbać o...

utworzone przez Redakcja Bloga Kompanii Informatycznej | cze 14, 2025 | Cyberbezpieczeństwo

Ataki brute-force to jedna z najstarszych, ale wciąż najczęściej stosowanych metod złamania haseł i uzyskania nieautoryzowanego dostępu do kont, serwerów czy usług online. Ich siła tkwi w prostocie – polegają na systematycznym sprawdzaniu wszystkich możliwych...

utworzone przez Redakcja Bloga Kompanii Informatycznej | cze 14, 2025 | Cyberbezpieczeństwo

Czy Twoja firmowa sieć naprawdę jest bezpieczna? Nawet najlepiej wyglądająca infrastruktura IT może kryć poważne luki, które pozwalają cyberprzestępcom na dostęp do poufnych danych, zasobów systemowych, a nawet przejęcie kontroli nad urządzeniami. Co gorsza – wiele z...

utworzone przez Redakcja Bloga Kompanii Informatycznej | cze 13, 2025 | Cyberbezpieczeństwo

Jednym z podstawowych narzędzi zabezpieczających infrastrukturę IT jest firewall, czyli zapora sieciowa. Ale jaką zaporę wybrać – sprzętową czy programową? Które rozwiązanie lepiej sprawdzi się w małej firmie? W tym artykule dokładnie omawiamy różnice między tymi...

utworzone przez Redakcja Bloga Kompanii Informatycznej | maj 31, 2025 | IT w firmie, Porady techniczne

Sieć IT jest podstawą działania systemów księgowych, komunikacyjnych, magazynowych czy produkcyjnych. Niezależnie od wielkości firmy, dobrze zaprojektowana sieć IT wpływa na wydajność pracy, ogranicza przestoje i chroni dane przed nieautoryzowanym dostępem. To...