Na przełomie czerwca i lipca 2025 roku świat obiegła informacja o poważnym incydencie bezpieczeństwa, który dotknął jedną z największych linii lotniczych na świecie – Qantas. W wyniku cyberataku wyciekły dane osobowe niemal sześciu milionów klientów. To zdarzenie po raz kolejny uwypukla ogromne znaczenie ochrony danych nie tylko w samej organizacji, ale także w firmach trzecich, z którymi współpracujemy. W tym przypadku atak dotyczył zewnętrznego systemu call center.

Qantas, znane z wysokich standardów obsługi pasażerów, zostało zmuszone do podjęcia działań prawnych i kryzysowych. Kluczowym pytaniem pozostaje: jak doszło do incydentu wycieku danych i jaką lekcję możemy z niego wyciągnąć – zarówno jako dostawcy usług IT, jak i jako przedsiębiorcy odpowiedzialni za dane swoich klientów?

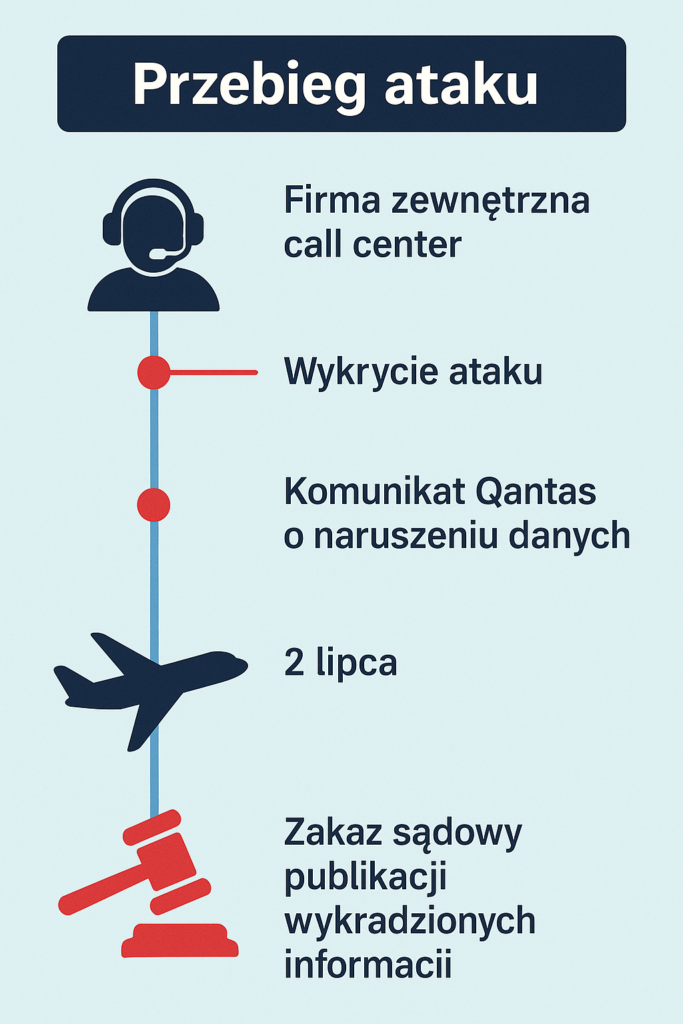

Przebieg zdarzenia: jak doszło do wycieku danych?

Według informacji przekazanych przez australijskie media i agencję Reuters, cyberatak został przeprowadzony 30 czerwca 2025 roku. Hakerzy uzyskali nieautoryzowany dostęp do jednego z systemów obsługi klienta, wykorzystywanego przez zewnętrznego dostawcę usług call center. To właśnie tam przechowywane były dane osobowe użytkowników programu lojalnościowego Qantas Frequent Flyer.

Z bazy skradziono między innymi imiona i nazwiska, adresy e-mail, numery telefonów oraz daty urodzenia. Nie doszło do wycieku haseł ani danych finansowych, jednak nawet podstawowe dane kontaktowe mogą zostać wykorzystane do prób phishingu, kradzieży tożsamości czy ataków socjotechnicznych.

Co istotne, celem ataku nie była infrastruktura Qantas jako taka, lecz firma zewnętrzna świadcząca usługi BPO (Business Process Outsourcing). To częsty schemat działania grup cyberprzestępczych – atakują one słabsze ogniwa w łańcuchu dostaw, które nie zawsze stosują te same standardy cyberbezpieczeństwa co główny podmiot.

Reakcja Qantas i działania sądowe

W odpowiedzi na incydent, Qantas uruchomiło procedury reagowania kryzysowego. Firma nie tylko poinformowała opinię publiczną, ale również w trybie pilnym wystąpiła do sądu w stanie Nowa Południowa Walia o wydanie zakazu rozpowszechniania lub przetwarzania wykradzionych danych. Decyzja sądu była szybka i jednoznaczna – jakiekolwiek próby publikacji tych informacji zostały uznane za nielegalne. Równocześnie Qantas uruchomiło specjalną infolinię dla poszkodowanych klientów oraz rozpoczęło współpracę z krajowymi i międzynarodowymi organami ścigania. Na tym jednak nie koniec – renomowana australijska kancelaria Maurice Blackburn rozpoczęła przygotowania do pozwu zbiorowego, zarzucając przewoźnikowi niedostateczną ochronę danych i narażenie klientów na potencjalne szkody.

Czym jest cyberatak i jakie są jego najczęstsze formy?

Cyberatak to celowe działanie mające na celu zakłócenie działania systemów komputerowych, kradzież danych, zaszyfrowanie zasobów lub przejęcie kontroli nad infrastrukturą IT. Ataki te są realizowane przez cyberprzestępców, którzy wykorzystują luki w zabezpieczeniach sieci, oprogramowania lub niewiedzę użytkowników. Ich skutki mogą być bardzo poważne – od utraty danych i wycieku informacji po całkowite sparaliżowanie działania firmy czy instytucji publicznej.

Do najpopularniejszych form cyberataków należą:

- Phishing – podszywanie się pod znane marki lub osoby w celu wyłudzenia danych logowania, haseł czy informacji finansowych.

- Ransomware – złośliwe oprogramowanie, które szyfruje dane ofiary i żąda okupu za ich odszyfrowanie.

- Brute-force – atak polegający na „zgadywaniu” haseł przy użyciu automatycznych skryptów.

- DDoS (Distributed Denial of Service) – przeciążenie serwera lub usługi ogromną liczbą zapytań, co prowadzi do jej niedostępności.

- SQL Injection i inne ataki aplikacyjne – polegające na wykorzystaniu luk w kodzie strony internetowej lub systemu do uzyskania nieautoryzowanego dostępu.

Cyberataki są coraz bardziej złożone, a ich twórcy często działają w sposób zorganizowany – zarówno indywidualnie, jak i w ramach grup cyberprzestępczych. Dlatego każda firma – niezależnie od branży – powinna traktować temat bezpieczeństwa IT priorytetowo.

Checklista zabezpieczeń IT dla firm

Wdrażając skuteczny system ochrony danych w firmie, warto kierować się prostą, praktyczną checklistą, która uwzględnia zarówno aspekty technologiczne, jak i organizacyjne. Podstawą jest nie tylko wdrożenie odpowiednich narzędzi, ale też stałe aktualizowanie procedur i edukowanie zespołu. Oto elementy, które powinny znaleźć się w każdej firmowej strategii bezpieczeństwa:

- Regularny audyt bezpieczeństwa IT – ocena aktualnych zabezpieczeń, identyfikacja luk i zagrożeń.

- Zarządzanie aktualizacjami – automatyczne instalowanie poprawek systemowych i aplikacji.

- Silne hasła i uwierzytelnianie dwuskładnikowe (MFA) – zarówno dla pracowników, jak i administratorów.

- Backup danych – wykonywany codziennie, z kopią offline lub w chmurze oraz testowany pod kątem odtwarzania.

- Ochrona poczty e-mail przed phishingiem i spamem – filtrowanie, ostrzeżenia i szkolenia.

- Szyfrowanie danych wrażliwych – na poziomie dysków, baz danych i transmisji.

- Ograniczenie dostępu na zasadzie minimum – pracownik ma dostęp tylko do tych danych, które są mu niezbędne.

- Szkolenia z zakresu cyberbezpieczeństwa – regularne i obowiązkowe, obejmujące praktyczne scenariusze ataków.

Utrzymywanie tej checklisty jako wewnętrznego standardu nie tylko zwiększa odporność firmy na ataki, ale także ułatwia spełnienie wymagań RODO, ISO 27001 czy branżowych norm bezpieczeństwa.

Polityka „Zero Trust” – zaufanie to za mało

Model „Zero Trust” to obecnie jeden z najskuteczniejszych paradygmatów bezpieczeństwa IT, szczególnie w środowiskach rozproszonych i hybrydowych. Jego podstawowa zasada brzmi: nigdy nie ufaj, zawsze weryfikuj. W przeciwieństwie do tradycyjnych systemów, gdzie użytkownik po zalogowaniu zyskuje szeroki dostęp, polityka Zero Trust zakłada, że każde żądanie dostępu – niezależnie od lokalizacji czy wcześniejszego uwierzytelnienia – musi zostać ponownie ocenione i zatwierdzone.

W praktyce oznacza to:

- Segmentację sieci i danych – oddzielne strefy dla różnych działów, aplikacji i typów użytkowników.

- Stałą weryfikację tożsamości i urządzeń – każde żądanie dostępu oceniane jest na podstawie wielu czynników (lokalizacja, stan urządzenia, zachowanie).

- Zasada najmniejszych uprawnień – użytkownik ma dostęp tylko do zasobów, które są mu niezbędne.

- Monitorowanie i logowanie każdego działania – pełna widoczność i analiza anomalii w czasie rzeczywistym.

- Reakcja na incydenty z automatyczną izolacją zagrożeń – np. odłączenie zainfekowanego laptopa od sieci.

Polityka Zero Trust to nie tylko kwestia wdrożenia odpowiedniego oprogramowania, ale przede wszystkim zmiana podejścia organizacyjnego. To strategia, która realnie redukuje ryzyko włamania – nawet jeśli atakujący pokona pierwszy poziom zabezpieczeń.

Do czego prowadzi wyciek danych i jakie ma konsekwencje dla firmy?

Wyciek danych to nie tylko problem techniczny, ale przede wszystkim poważny kryzys biznesowy, prawny i wizerunkowy. Utrata kontroli nad informacjami klientów, pracowników lub partnerów handlowych może skutkować ogromnymi stratami finansowymi — zarówno bezpośrednimi (np. grzywny z tytułu naruszenia przepisów RODO), jak i pośrednimi, związanymi z utratą zaufania klientów i odpływem kontrahentów. Firmy dotknięte wyciekiem często muszą zmierzyć się z pozwami zbiorowymi, kosztownymi działaniami naprawczymi, a także intensywną kampanią wizerunkową, mającą na celu odbudowanie reputacji. Dodatkowo, w przypadku braku odpowiedniego planu reagowania na incydenty, sam proces wykrycia i zareagowania na atak może trwać tygodnie, a nawet miesiące – co tylko pogłębia skalę strat. Dla wielu firm, szczególnie z sektora MŚP, taki incydent może oznaczać poważne załamanie działalności lub nawet jej zakończenie.

Co zrobić w przypadku wycieku danych? Obowiązki firmy według polskiego prawa

W momencie wykrycia wycieku danych osobowych firma ma obowiązek działać szybko, zgodnie z procedurą opisaną w RODO (Rozporządzenie o Ochronie Danych Osobowych), obowiązującym w całej Unii Europejskiej, w tym w Polsce. Kluczowym krokiem jest niezwłoczne zgłoszenie naruszenia do Prezesa Urzędu Ochrony Danych Osobowych (UODO) – należy to zrobić w ciągu maksymalnie 72 godzin od momentu uzyskania wiedzy o incydencie. W zgłoszeniu trzeba opisać m.in. zakres wycieku, jego możliwe konsekwencje, podjęte działania naprawcze oraz dane kontaktowe inspektora ochrony danych (jeśli został powołany).

Jeśli naruszenie może powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych (np. klientów), firma ma także obowiązek poinformować o tym bezpośrednio osoby, których dane dotyczą. Powiadomienie powinno być zrozumiałe, konkretne i zawierać informacje o tym, jakie dane wyciekły, jakie mogą być konsekwencje oraz jakie kroki można podjąć, by zminimalizować ryzyko (np. zmiana haseł, aktywacja 2FA).

Dodatkowo, przedsiębiorstwo powinno przeprowadzić wewnętrzne dochodzenie w celu ustalenia przyczyn incydentu i podjąć działania mające na celu jego zneutralizowanie oraz zapobieżenie podobnym sytuacjom w przyszłości. Warto również udokumentować cały przebieg reakcji – nawet jeśli uzna się, że zgłoszenie do UODO nie jest konieczne, decyzja ta powinna być formalnie uzasadniona i zachowana w rejestrze naruszeń.

Brak zgłoszenia incydentu, opóźnienia lub niewystarczające zabezpieczenia mogą skutkować dotkliwymi karami finansowymi, sięgającymi nawet 10 milionów euro lub 2% globalnego obrotu firmy. Dlatego kluczowe jest posiadanie wcześniej przygotowanego planu reagowania na incydenty oraz przeszkolonego zespołu, który wie, jak działać pod presją czasu i zgodnie z obowiązującym prawem.

Czego uczy nas cyberatak na Qantas?

Przypadek Qantas to nie tylko głośna medialnie historia o wycieku danych – to przede wszystkim ważna lekcja dla każdej firmy, niezależnie od branży czy wielkości. Pokazuje, że nawet globalne organizacje z dużym budżetem i doświadczeniem nie są odporne na zagrożenia, jeśli nie zadbają o bezpieczeństwo w całym łańcuchu współpracy – również u swoich podwykonawców.

Incydent ten przypomina, że ochrona danych osobowych to obowiązek nie tylko prawny, ale i reputacyjny, a brak reakcji lub nieprzygotowanie może kosztować firmę miliony i utratę zaufania klientów. Właśnie dlatego warto już dziś zainwestować w audyt bezpieczeństwa, wdrożyć model „zero trust” i przygotować procedury reagowania na incydenty.

Bo w cyberbezpieczeństwie nie chodzi o to, czy coś się wydarzy – tylko kiedy i czy będziesz na to gotowy.

Zobacz ofertę: Audyt informatyczny